Una variación del 419 email scam (fraude por correo electrónico 419), está siendo usada por cibercriminales para aprovecharse de parejas desesperadas por adoptar un niño. Una vez que han sido cuidadosamente atraídos hacia un proceso de adopción falso, se les pide dinero para cubrir los trámites legales y administrativos.

Aunque los recientes fraudes 419 se basan más en la inocencia de las víctimas que en el ingenio por parte del “spammer”, algunos delincuentes están empezando a hacer mayores esfuerzos por comunicarse directamente con la víctima para ganarse su confianza. Sus fraudes están bien estudiados y se presentan de forma convincente, pudiendo tomar para ello hechos de la vida real para hacer historias más creíbles y más resistentes a la sospecha.

En ese sentido, el último Informe sobre Amenazas a la Seguridad en Internet (ISTR), volumen 19 (Internet Security Threat Report), encontró que los ataques dirigidos incrementaron en 91% el año pasado, ya que los cibercriminales se han vuelto más maliciosos y adoptaron el elaborado enfoque “lento y por debajo”.

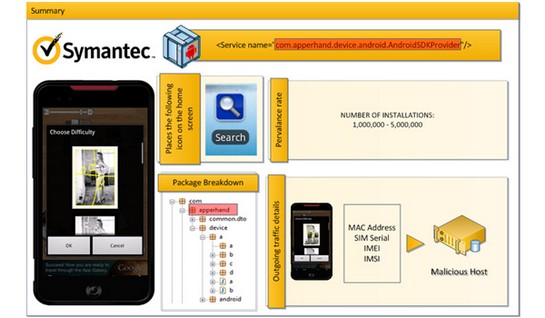

Symantec investigó el caso detalladamente

En lugar de usar historias comunes, donde se ofrece un premio de lotería en el extranjero o se habla de un líder africano que está por morir, este tipo de estafas tiene un enfoque diferente. Por ejemplo, en el correo que Symantec identificó, había muchas señales que indicaban que se trataba de un fraude. El mensaje se envió a destinatarios ocultos (a través de cuentas de correo hackeadas, originarias de Hungría, pero enrutadas a través de Italia) y el e-mail requería responder a un proveedor de dirección electrónica diferente. Tales son características típicas de un fraude donde suele hablarse de una cantidad de dinero inicial, por lo que se decidió investigar a fondo para averiguar cómo el defraudador pretendía pedir el dinero.

En un intento por hacer que todo pareciera lo más legítimo posible, el estafador cibernético realizó varias etapas antes de que finalmente pidiera dinero. Durante nuestro intercambio de mensajes –que consistió en 11 correos electrónicos durante dos meses- nos informó con gran detalle sobre la historia de la madre y nos explicó sobre las regulaciones que tienen que ver con una adopción privada e independiente. Incluso enviaron un formato falso de adopción, junto con fotos del bebé.

Cuando el defraudador finalmente decidió pedir dinero, solicitó que le envíen $2,500 dólares para cubrir la “Cuota para la Preparación de la Orden del Tribunal y Documentación”. Esto debía realizarse en un primer pago de $1,500 dólares y otro de $1,000 mediante transferencias electrónicas. Es probable que el defraudador pidiera los pagos de esta manera para que la transacción pareciera más legítima.

Cuando el defraudador proporcionó un nombre y una dirección para recibir el envío del pago, asumimos que esta información era falsa. Sin embargo, buscamos la dirección, lo que nos llevó a un descubrimiento sorprendente.

La dirección de la persona a quien deberíamos pagarle era la de un abogado legítimo de Asuntos Familiares y Adopciones (que no tenía nada que ver con este tipo de fraude cibernético). Esto es algo diferente, pues generalmente la mayoría de los defraudadores usan un nombre falso; sin embargo, robar la identidad de una persona real puede hacer que el fraude parezca más convincente. La posible víctima, si sospechara de algo o no, puede buscar el nombre y confirmar que se trata de un abogado legítimo que labora en Estados Unidos. Así que todo parece ser congruente y entonces envían el dinero y con eso se convierten en una víctima consumada del fraude.

Este ejemplo sirve para recordar que no todos los fraudes donde se pide dinero por adelantado son intentos por lograr que la víctima más crédula caiga en ellos. Algunos defraudadores usan tácticas creativas (como ésta, que durante meses tuvo detalles de antecedentes convincentes y formatos que parecían oficiales). No hay duda de que la imaginación de los defraudadores y su creatividad seguirán evolucionando en el futuro.