El malware parece estar en todas partes y es increíblemente difícil de combatir. Puede adoptar diversas formas y es cada vez más resistente a los enfoques tradicionales de la detección y detención. En vez de depender de un solo vector de ataque, el malware usa cualquier camino desprotegido que exista para alcanzar su objetivo y cumplir su misión.

Los mosquitos son similares. Hay miles de especies y numerosas maneras de tratar de protegerse contra ellos pero cada método tiene sus limitaciones. Usted no puede caminar por ahí completamente cubierto, las ondas de sonido y ventiladores tienen resultados mixtos, y los mosquitos están desarrollando resistencia a muchos pesticidas cada vez en mayor medida. Los mosquitos solo requieren una brecha pequeñísima en la cobertura para atacar. Dependiendo de la especie, una mordedura puede tener serias implicaciones de salud a no ser que se diagnostique y trate rápidamente.

El malware afecta a más y más organizaciones cada día. Según el Informe de Investigación de Verizon sobre Fallas de Seguridad, de los 20 tipos más importantes de amenazas ocurridas el año pasado, el malware fue el método más comúnmente usado, seguido de la piratería informática y la ingeniería social. Cada vez se usan más las amenazas mixtas que combinan varios métodos, por ejemplo phishing, piratería informática e ingeniería social— para introducir malware, incrustar el malware en las redes, permanecer desapercibido por largos períodos y robar datos o perturbar sistemas críticos.

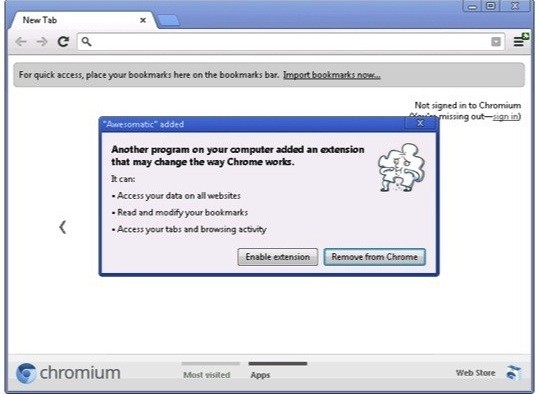

Las cambiantes tendencias de movilidad, computación en la nube y colaboración están pavimentando el camino para nuevos ataques de malware que no podríamos haber anticipado hace apenas unos años y que requieren nuevas técnicas para su defensa. Los smartphones, tablets y otros dispositivos móviles, crecientes vectores de ataque, se han convertido en herramientas esenciales de productividad. A medida que su desempeño y rol en el lugar de trabajo se acercan a los de los computadores tradicionales de escritorio y portátiles, se hace aún más fácil diseñar malware para ellos, y de manera más fructífera. El uso creciente de aplicaciones móviles también crea oportunidades para los atacantes. Cuando los usuarios descargan aplicaciones móviles, están esencialmente poniendo un cliente ligero en el punto final y descargando código. Muchos usuarios descargan aplicaciones móviles regularmente sin pensar en la seguridad, exponiendo así a la organización a un riesgo mayor.

La extensión de las redes para incluir socios empresariales y una dependencia cada vez mayor en los proveedores de servicios de Internet y compañías de hosting están exhortando a los cibercriminales a sacar partido del poder de la infraestructura de Internet, en vez de solo computadores individuales, para lanzar ataques. Las páginas de Internet alojadas en servidores comprometidos están actuando ahora como redirectoras (intermediarias en la cadena de infección) y como repositorios de malware. Los ejemplos incluyen:

- Ataques de ‘abrevadero’ que tienen como objetivo páginas específicas relacionadas con algunas industrias para repartir malware

- Malware repartido a usuarios que navegan legítimamente por páginas de Internet comunes

- Correos basura (spam) que parecen haber sido enviados por compañías conocidas pero contienen enlaces a páginas maliciosas

- Aplicaciones móviles de terceros mezcladas con malware y bajadas de mercados en línea populares

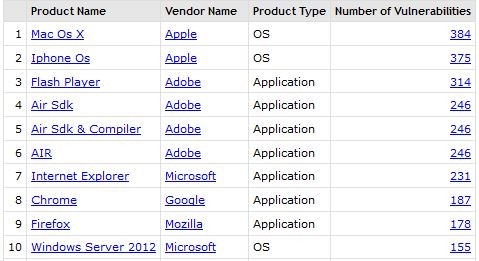

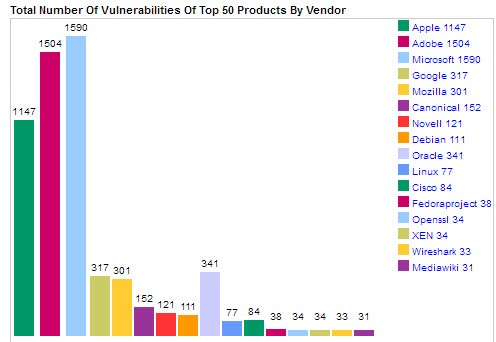

Las defensas tradicionales ya no son efectivas ayudando a las organizaciones a lidiar con los retos de ciberseguridad que incluyen una superficie de ataque más ampla, la creciente proliferación y sofisticación de modelos de ataque, y la creciente complejidad de la red. Las tecnologías de protección contra amenazas deben continuar evolucionando y hacerse tan penetrantes como los ataques que combaten. Ahora es más imperioso que nunca encontrar soluciones adecuadas centradas en las amenazas que puedan funcionar en su ambiente actual y se puedan adaptar fácilmente para suplir las crecientes necesidades de su red extendida, la cual trasciende ahora el perímetro tradicional para incluir puntos finales, puertas de e-mail y web, dispositivos móviles, lo virtual, centros de datos y la nube.

Al evaluar su enfoque de seguridad a la luz del malware penetrante, busque soluciones que aborden estos retos intimidantes:

Una superficie de ataque más amplia

Para enfrentar los vectores de ataque expansivos, usted requiere de visibilidad en toda la red extendida con vigilancia contextual. Entre más pueda ver, más podrá correlacionar eventos aparentemente benignos y aplicar inteligencia para identificar y detener amenazas, por ejemplo mediante la detección de malware ‘desconocido’ de día cero que podría entrar a través del e-mail o la red y la acción pertinente.

La creciente proliferación y sofisticación de los modelos de ataque

Las políticas y controles son importantes para reducir el área superficial del ataque, pero las amenazas todavía logran colarse. Un enfoque tipo láser en la detección y comprensión de las amenazas después de que se hayan metido en la red o entre puntos finales es crítico para detenerlas y minimizar el daño. Con malware avanzado y ataques de día cero este es un proceso continuo que requiere un análisis continuo e inteligencia global de amenazas en tiempo real que se comparta entre todos los productos para una eficacia mejorada.

Complejidad creciente de la red

Las redes nunca se volverán más simples, así como tampoco lo harán los ataques. Usted no puede ir agregando tecnologías sin visibilidad compartida ni controles. Para abordar la complejidad creciente mientras se detectan y detienen las amenazas modernas, usted necesita un sistema integrado de plataformas ágiles y abiertas que cubran la red, los dispositivos y la nube y permitan un monitoreo y gestión centralizados.

Tal como los mosquitos, el malware está en todas partes y es un adversario formidable. No tengo grandes perspectivas sobre lo que está ocurriendo en el frente de la lucha contra los mosquitos, pero puedo decir que las mejores mentes en la industria de la ciberseguridad están enfocadas en el problema del malware. La Conferencia RSA EEUU 2014 de la próxima semana será una gran oportunidad para empezar a evaluar el estado de la industria y su progreso en la ayuda que le está brindando a usted para enfrentar el malware penetrante.

![[Nota de Prensa] ¿Qué tienen en común el malware y los mosquitos? Más de lo que usted creería.](https://www.perusmart.com/wp-content/uploads/2014/03/Seguridad-Informática-Optical-Networks-foto-1-700x525.jpg)