- De un total de 1217 organizaciones en el mundo, el 97% ha sido infringida, lo que significa que por lo menos un atacante ha vulnerado todas las capas de la arquitectura de defensa en profundidad.

Línea Maginot de Ciberseguridad es una evaluación del mundo real del modelo de defensa en profundidad, realizada por FireEye, que examina datos en tiempo real generados automáticamente por 1614 appliances en prueba de valor (PoV) entre 1217 organizaciones en el mundo entre Octubre 2013 y Marzo 2014.

Estas se encontraban probando los appliances de red y email de FireEye pero aún no estaban protegidos por la plataforma de FireEye. El estudio ofrece una mirada sobre cómo los productos de seguridad tradicional se ejecutan en redes del mundo real.

Entre las conclusiones más resaltantes, quedó claro que casi todas (97%) las organizaciones han sido infringidas, lo que significa que por lo menos un atacante ha vulnerado todas las capas de la arquitectura de defensa en profundidad. Asimismo, más de una cuarta parte(27%) experimentaron fuertes ataques a través de herramientas y tácticas usualmente usadas por los generadores de amenazas persistentes avanzadas (APT).

Ante esto, FireEye recomendó a las empresas –entre otras medidas- reducir capas de defensa en profundidad basadas en firma que no atrapan amenazas y crean ruidos extra. Además, de reinvertir aquellos recursos en soluciones de seguridad basadas en Virtual Machine (VM)que proporcionen una cobertura total de ataques de alta calidad, alertas adecuadas.

“Basados en el mundo real de la información, muchas organizaciones pueden eliminar sus sistemas de prevención de intrusos (IPS) y herramientas de prevención de pérdida de datos (DLP) a favor de defensas basadas en máquinas virtuales”, señalaron los expertos de FireEye.

El estudio en detalle: Diversas geografías e industrias

La muestra incluye resultados desde cada región en el mundo y abarca cada industria principal. Como resultado, refleja un amplio rango de atacantes, técnicas y motivos que no puede ser replicado en un laboratorio.

Resultados de los hechos investigados

Para este informe, analizamos datos generados a partir de las 1.217 corporaciones en las que FireEye ensayó despliegues en actividades entrantes (exploits y binarios) y salientes (CNC devoluciones de llamadas). Correlacionando las respuestas a encuestas con datos generados por los appliances de FireEye de los encuestados, FireEye pudo medir qué tan efectiva es una capa de defensa en un entorno del mundo real.

Las principales conclusiones son:

- Casi todas (97 por ciento) las organizaciones han sido infringidas, lo que significa que por lo menos un atacante ha vulnerado todas las capas de la arquitectura de defensa en profundidad.

- Más de una cuarta parte(27 por ciento) de las organizaciones experimentaron fuertes ataques a través de herramientas y tácticas usualmente usadas por los generadores de amenazas persistentes avanzadas (APT).

- Tres cuartas partes de las organizaciones han activado comunicaciones command-and-control, lo que indica que los atacantes tuvieron control de los sistemas infringidos y posiblemente ya estaban recibiendo información de ellos.

- Incluso después de que una organización fue vulnerada, los atacantes trataron de ponerla nuevamente en peligro, más de una vez por semana en promedio (1,6).

Puntos de Vulnerabilidad entrantes y binarios

Durante los seis meses que se llevó a cabo el estudio se observó lo siguiente:

~ 1.180 organizaciones fueron vulneradas

~ 328 organizaciones han experimentado fuertes ataques a través de herramientas y tácticas usualmente usadas por los generadores de amenazas persistentes avanzadas (APT).

En promedio se registraron 1.51 activaciones y 122 malwares traspasaron las capas de seguridad.

Es claro que ningún rincón del mundo puede evitar caer en la mira de los atacantes y las defensas actuales no están parando virtualmente ninguna de las amenazas.

En resumen, las herramientas de seguridad de nuestras pruebas permitieron 208.184 descargas de malware. De estas, 127.199 fueron variantes únicas de malware, de las cuales el 75% fueron detectados en solo un entorno. Este descubrimiento refleja una creciente afluencia de binarios únicos e indica que muchos de ellos fueron programados para ataques particulares.

Llamadas CnC salientes

Tres cuartas partes de los sistemas observados en nuestras pruebas tienen sesiones activas CNC. Estos sistemas no estaban solo comprometidos, estaban siendo activamente usados por un atacante para actividades que podrían incluir espías de datos.

Observamos 35.415 transmisiones CnC durante los seis meses del período de prueba; es decir, 1.658 por semana.

El tráfico CnC se expandió por todo el mundo de acuerdo con la primera etapa de conexiones CnC registradas durante nuestras pruebas. En la primera etapa –el servidor CnC no siempre indica la procedencia del ataque. Muchos atacantes usan máquinas implicadas o compran la infraestructura en otros países para llevar a cabo campañas.

EE.UU es claramente el principal objetivo del tráfico de CnC en el mundo. Este ranking probablemente se debe a la mayor penetración de computadores y al número de objetivos atractivos.

Basado en nuestra información, estos son los sectores industriales con mayor número de malware en devoluciones de llamadas desde dentro de sus infraestructuras de red:

1. Educación Superior

2. Servicios financieros

3. Gobierno federal

4. Estado y gobiernos locales

5. Alta Tecnología

6. Telecomunicaciones (incluyendo Internet)

7. Químicos / Manufactura / Minería

8. Servicios / Consultoría

9. Energía / Empresas de servicios públicos / Petróleo

10. Salud / Farmacéutica

El sector educación se mantiene en el top de este ranking con respecto al reporte de FireEye en 2013. El atractivo de las escuelas es la combinación de la valiosa propiedad intelectual con la filosofía de red abierta, lo que la hace propensa a ser el principal objetivo.

Descubriendo el problema, capa por capa

Aislando el rendimiento de cada componente de la típica arquitectura de defensa en profundidad, encontramos el error de placa madre – aun cuando múltiples capas trabajaban juntas. La mayoría de los productos convencionales de seguridad experimentaron una vulnerabilidad del 99% del tiempo, protegiendo a lo sumo una o dos redes durante el período del test.

De las 124.289 muestras de malware identificadas en nuestros datos del mundo real, más de la mitad han sido catalogadas en VirusTotal, un repositorio online de malware usado por los investigadores en seguridad. Aún así, casi un tercio fue detectado por cinco o un poco menos motores AV. Y en un cinco por ciento del malware evadió cada una de las más de 26 herramientas AV que testeamos.

Cómo se ven los ataques hoy

Como muestran los resultados, los atacantes de hoy han evolucionado sus tácticas desde hace unos pocos años. Los ataques masivos y oportunistas diseñados para la malicia han sido desplazados por ataques sofisticados que son avanzados, con objetivos precisos, cautelosos y persistentes.

Esta nueva generación de ataques incluye delincuencia en altas esferas, campanas de terrorismo de Estados, conocidas como ataques de amenazas persistentes (AAP). Aunque sus objetivos difieren, ambos tipos de ataques comparten varias características clave.

En todos los ataques está involucrada una persona atacante

En todos los ciberataques hay una persona involucrada. En muchos casos involucran grupos de personas bajo el mismo esquema organizacional con diferentes equipos de personas asignadas a tareas específicas como parte de una misión en común.

Los atacantes son personas de carne y hueso, no son piezas de códigos desorganizados, son personas organizadas, con una motivación e impredecibles.

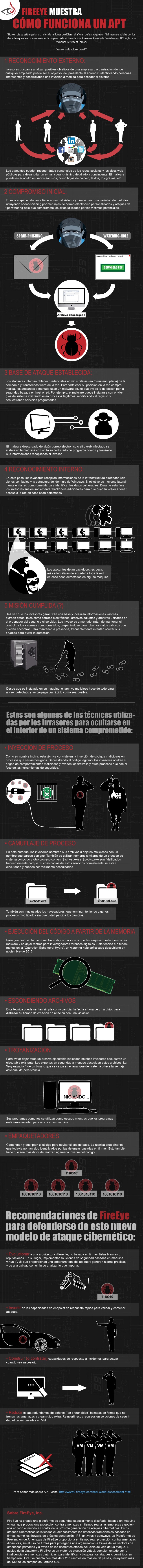

Los ataques de hoy se desarrollan en etapas

Los ataques cibernéticos no son un solo evento. Estos se desarrollan en múltiples etapas coordinadas, con fases calculadas, para entrar, establecer un punto de apoyo, vigilar la red de la víctima y robar datos.

Aquí, un típico ejemplo de su funcionamiento:

- Reconocimiento externo: Comúnmente los atacantes buscan y analizan sus objetivos potenciales, cualquiera puede ser, desde líderes sénior hasta personal administrativo, para identificar personas de interés y así adaptar sus tácticas para ganar acceso a los sistemas objeto de su interés. Los atacantes pueden incluso obtener información de sus sitios web para escribir emails convincentes del tipo spear-phishing.

- Compromiso inicial: En esta etapa logran acceso al sistema. Pueden usar variedad de métodos, incluyendo ataques de correo muy bien elaborados del tipo spear-phishing y ataques watering-hole que comprometen sus sitios web conocidos por atraer una audiencia codiciada.

- Bases establecidas. Los atacantes intentan obtener credenciales administrativas de dominio (usualmente de forma encriptada) desde la compañía objetivo y sacarlos de la red. Para fortalecer su posición en la red comprometida, los intrusos a menudo usan malwares clandestinos para evitar su detección por sistemas de seguridad avanzados. Por ejemplo, el malware se puede instalar con privilegios de nivel de sistema, inyectándose a sí mismo en procesos legítimos, modificando el registro o apoderándose de servicios regulares.

- Reconocimiento de información. En esta etapa, los atacantes reúnen información de áreas aledañas a la infraestructura, relaciones de confianza y la estructura del dominio de Windows. El propósito: moverse lateralmente entre la red comprometida para identificar información valiosa.

- ¿Misión cumplida?: Una vez los atacantes ganan presencia en la red y localizan información valiosa, depuran datos como correos, archivos adjuntos y archivos residentes en ordenadores y servidores de archivos. Usualmente intentan retener el control de los sistemas comprometidos, listos para robar la información valiosa que encuentren. Para mantener su presencia, a menudo tratan de cubrir sus tracks para evitar su detección.

Los atacantes de hoy activan múltiples vectores de amenazas

Los ataques avanzados trascienden hoy a múltiples vectores en sus amenazas. Por ejemplo, un correo malicioso puede contener un link que direcciona a una URL maliciosa. En otro ejemplo, un ataque específico en 2013 contra una institución financiera en EEUU, usando una herramienta de administración remota que incluía los sistemas Windows y Android para espiar a sus víctimas a través de PCs y celulares.

Muchos ataques también son multi-flujo. En lugar de enviar un solo archivo malicioso a un sistema objetivo –donde se activaría una alerta de malware- los atacantes envían varios archivos u objetos que parecen inofensivos. Cuando se combinan, estos archivos y objetos revelan su real naturaleza. Por ejemplo, muchos ataques basados en web comprometen múltiples archivos y objetos descargados. Estos objetos a menudo paran múltiples pedidos y respuestas HTTP, incluyendo redirecciones y múltiples sesiones TCP.

Un objetivo podría ser usado por un código arbitrario. Otro podría incluir desborde de un buffer o una entrada infectada para vulnerar. Otro objeto podría desafiar protecciones de OS como direcciones de espacio aleatorias (ASLR) y prevención de ejecución de datos (DEP). Finalmente, otra descarga binaria puede ser una imagen con un código malicioso escondido que se ejecuta solo cuando es extraído por otro archivo aparentemente benigno.

Los ataques de hoy son cautelosos

Los atacantes actuales usan una variedad de tácticas disimuladas para evadir su detección y mantener el control de los sistemas comprometidos.

Aquí hay algunas de estas técnicas usadas para mantenerse fuera del alcance del radar:

Inyección de proceso: Como el nombre indica, esta técnica se desarrolla insertando códigos maliciosos en otro proceso que sea benigno. Raptando códigos legítimos, los atacantes camuflan la fuente del comportamiento malicioso y evaden los firewalls y otras herramientas de seguridad enfocadas en el proceso.

Camuflaje de Proceso: Los atacantes dan a sus archivos maliciosos un nombre bien visto o uno similar a un proceso de sistema u otro proceso común. Svchost.exe and Spoolsv.exe son burlados a menudo porque muchas copias de estos servicios están típicamente corriendo y pueden ser fácilmente pasados por alto.

Ejecutando códigos desde la memoria: Corriendo únicamente en la memoria, los códigos maliciosos pueden evadir scans de malware y no dejar su rastro para investigaciones forenses digitales. Esta técnica fue parte clave de la Operación Ephemeral Hydra, un sofisticado ataque watering-hole descubierto en noviembre de 2013.

Escondite de archivos. Esta técnica puede ser tan simple como alterar la marca de tiempo de un archivo para camuflar su hora de creación en relación con la vulnerabilidad.

Troyanizando: Para evitar dejar detrás un archivo ejecutable indicador, muchos ataques utilizan un ejecutable existente. Los expertos en seguridad a menudo pasan por alto estos archivos. Troyanizar un binario que está cargado en el sistema de arranque garantiza su persistencia.

Envasadores: Los envasadores comprimen y encriptan códigos para esconder el código subyacente. La técnica crea nuevos binarios que aún no han sido identificados por las ciber defensas basadas en firma. Esto hace también más difícil el código de ingeniería de reversa.

Muchos ataques son a medida

Los ataques de hoy son frecuentemente adaptados para comprometer un solo objetivo. Como se explicó antes, el 75% de los códigos únicos de nuestras muestras fueron detectados solo una vez. Esto concuerda con el análisis comprensivo de ataques hecho por FireEye en 2013, en el cual se encontró que el 82% de los malwares binarios desparecieron dentro de una hora.

Cuando los atacantes se esfuerzan por customizar un ataque para un objetivo específico, tienden a continuar atacando hasta que hayan alcanzado su objetivo.

CONCLUSIONES Y RECOMENDACIONES

A pesar de los billones de dólares que las organizaciones invierten en medidas de seguridad cada año, los atacantes son organizaciones comprometidas para perdurar.

Como muestra nuestra información, no importa en qué proveedor o herramientas de protección en profundidad típicas la organización haya invertido. Tampoco importa qué tan bien funcionen estas herramientas de seguridad en pruebas de laboratorio. En el mundo real los atacantes están sobrepasándolos a todos.

Brooke, el general británico que encontró la Maginot Line impresionante durante sus visitas antes de la invasión alemana, se preocupó acerca de la estrategia francesa. Él temía, acertadamente, que el país estuviese gastando mucho dinero en la defensa y muy poco en la modernización de equipos que debían aceptarse a las necesidades de la guerra.

“Millones de dinero estancados en el suelo para una simple defensa estática”, escribió luego de una visita al bunker de Maginot. “La potencia desarrollada por estos trabajos no se ve afectada con el tiempo, ni el trabajo y el dinero gastados en su desarrollo”.

Muchas organizaciones pueden estar incurriendo en el mismo error. En nuestras pruebas, los atacantes traspasaron la línea ciber Maginot de las organizaciones al menos el 97 por ciento del tiempo. Ellos comprometieron más de 1100 sistemas críticos abarcando un amplio rango de geografías e industrias. Esto sugiere que miles de organizaciones en el mundo pueden ser vulneradas sin siquiera saberlo.

A la luz de esta realidad, las organizaciones deben considerar un nuevo acercamiento a la seguridad de sus recursos tecnológicos. Para muchos, lo que se debe cambiar incluye una reducción de gasto en tecnologías redundantes y anticuadas, y volver a desarrollar aquellos recursos en defensa diseñados para parar los ataques avanzados.

FireEye recomienda lo siguiente:

- Evolucionar a una arquitectura diferente que no esté basada en firmas, listas blancas o reputaciones. En lugar de esto, desplegar soluciones de seguridad basadas en VM, de manera que se puedan ver las alertas que importan.

- Invertir en rápidas capacidades de respuesta de endpoints para validar y contener ataques que traspasan.

- Desarrollar (o contratar) capacidad de respuesta ante incidentes para responder cuando sea necesario.

- Reducir capas de defensa en profundidad basadas en firma que no atrapan amenazas y crean ruidos extra. Reinvertir aquellos recursos en soluciones de seguridad basadas en VM que proporcionen una cobertura total de ataques de alta calidad, alertas adecuadas. Basados en el mundo real de la información, muchas organizaciones pueden eliminar sus sistemas de prevención de intrusos (IPS) y herramientas de prevención de pérdida de datos (DLP) a favor de defensas basadas en máquinas virtuales.

Dejar una respuesta