Norton recientemente identificó un programa de acceso remoto (conocido como RAT), escrito completamente en el lenguaje de programación JAVA, que es distribuido libremente en foros clandestinos y puede ser descargado por cualquier usuario registrado en el foro. El RAT lleva el nombre de “Frutas”.

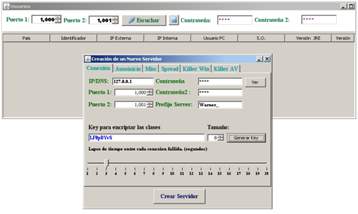

El RAT “Frutas” permite a los criminales crear un archivo JAR[1] de conexión del cliente para ejecutarse en un equipo comprometido. Cuando se ejecuta, se analiza un archivo de configuración incorporada para una dirección IP y puerto del servidor al cual conectarse. El RAT proporciona cierta ofuscación menor, lo que permite que el criminal utilice una clave de cifrado para algunas funcionalidades de acceso remoto integradas.

[1]Por sus siglas en inglés, Java ARchive es un tipo de archivo que permite ejecutar aplicaciones escritas en el lenguaje Java.

[1]Por sus siglas en inglés, Java ARchive es un tipo de archivo que permite ejecutar aplicaciones escritas en el lenguaje Java.

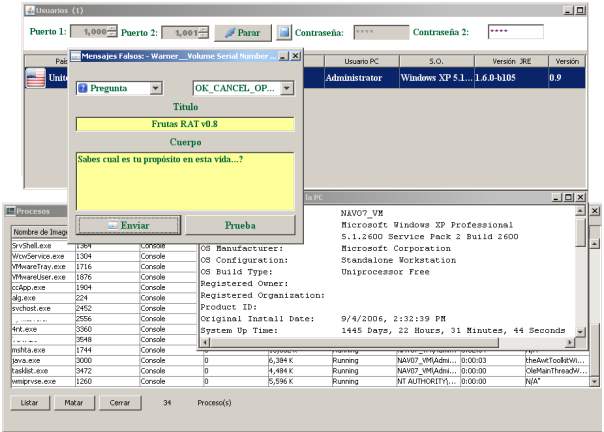

Al recibir una conexión de acceso remoto, el servidor RAT alerta al criminal y les permite realizar diversas funciones en la computadora infectada, incluyendo:

- Consultar o matar los procesos del sistema

- Examinar los sistemas de archivos

- Descargar y ejecutar archivos

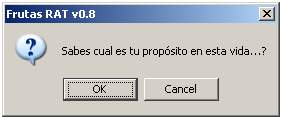

- Enviar mensajes emergentes

- Abrir un sitio web específico en un navegador

- Llevar a cabo rechazos de ataques de servicio contra una dirección IP específica

Figura 3. Funcionalidad del acceso remoto

Figura 4. Ejemplo del mensaje pop-up que se envía a los usuarios

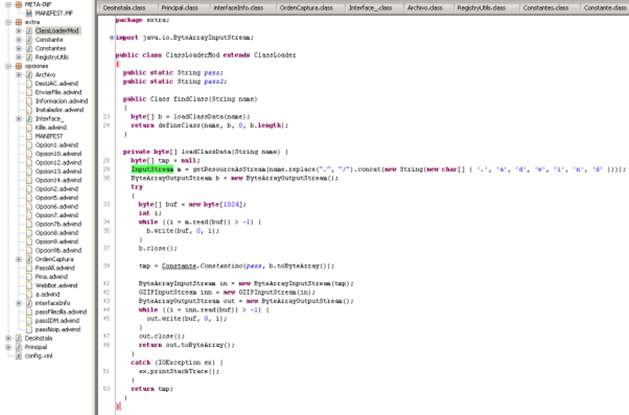

El archivo JAVA(con extensión JAR)utiliza un cargador personalizado que carga los archivos cifrados de clase (llamado Opción [1-14]) ya que recibe comandos desde el servidor de controlado RAT. La clave, especificada por el atacante cuando crea el acceso remoto, se utiliza para cifrar los archivos de clase utilizando DES con un cifrado de lujo.

Figura 5. Descompilación del accesso remoto Java

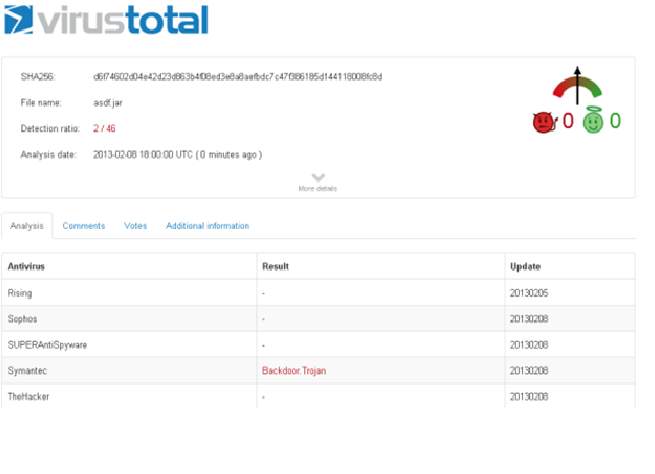

Este es un RAT de baja prevalencia que va dirigida, aunque no se limitan a la base pirata en español. Esto se puede ver en la baja tasa de detección. Symantec detecta el controlador y constructor como “Hacktool”y el acceso remoto control como “Backdoor.Trojan”.

Dejar una respuesta