El equipo de la compañía de seguridad Bluebox ha encontrado una nueva vulnerabilidad para dispositivos Android que convierte aplicaciones legítimas en troyanos, pasando totalmente desapercibido por la tienda de aplicaciones, el teléfono o el usuario. Esta vulnerabilidad afecta a cualquier dispositivos Android lanzado al mercado en los últimos cuatro años y en función del tipo de aplicación, un hacker puede explotar la vulnerabilidad de cualquier cosa, desde el robo de datos.

Los ataques maliciosos a dispositivos Android se han convertido ya en un clásico. Aplicaciones falsas que insertan malware en el dispositivo o que intentan realizar ataques de phishing está a la orden del día. Sin embargo una nueva amenaza, que pasa desapercibida a ojos de los usuarios, puede acabar radicalmente con el terminal Android.

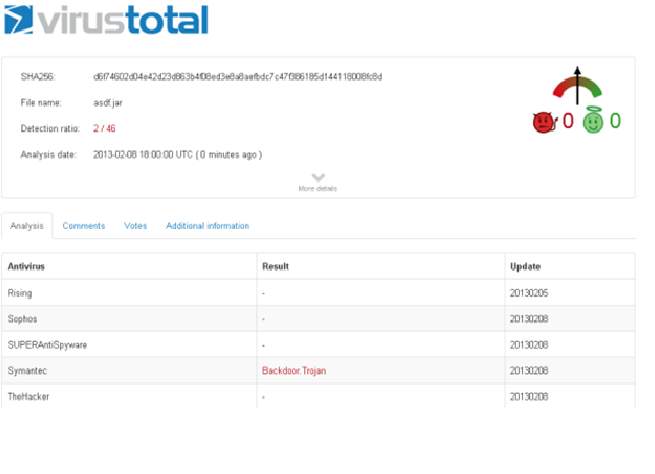

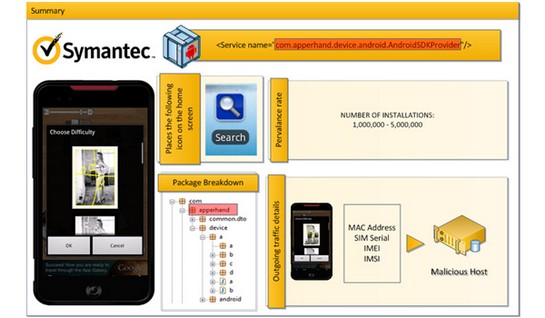

Según asegura la compañía de seguridad Bluebox Security en su último informe, una nueva vulnerabilidad descubierta para Android convierte cualquier aplicación instalada de forma legítima en el terminal en un troyano. Mientras que el riesgo para los usuarios y las empresas es grande, este riesgo se agrava si se tienen en cuenta las aplicaciones desarrolladas por los fabricantes de dispositivos como HTC, Samsung, Motorola o LG, o de terceros que trabajan en cooperación con el fabricante del dispositivo, ya que se otorgan privilegios elevados especiales dentro de Android, específicamente el acceso UID de sistema.