Con más de 140 millones de usuarios en todo el mundo, la plataforma de streaming Netflix sigue siendo un objetivo para cualquier cibercriminal que busque hacerse de información personal de manera rápida. ESET, compañía líder en detección proactiva de amenazas, alerta sobre un nuevo engaño relacionado a correos falsos que se hacen pasar por Netflix para robar las credenciales de accesos y datos de las cuentas de usuarios desprevenidos.

Recientemente el laboratorio de ESET identificó un nuevo correo supuestamente proveniente de la plataforma, indicando que había ocurrido alguna actividad sospechosa y que se necesitaba verificar la información de inicio de sesión a la misma.

Cualquier usuario desprevenido podría suponer que se trata de un envío real por parte del proveedor de servicios de series y películas, y hacer clic en el enlace de ACTUALIZAR para evitar perder el acceso a su servicio. Mediante ese enlace directo, no se identifica de primera mano que la web a la que se dirige no corresponde a ninguna dirección oficial del servicio Netflix, ni siquiera aparece en alguna parte de la composición del link.

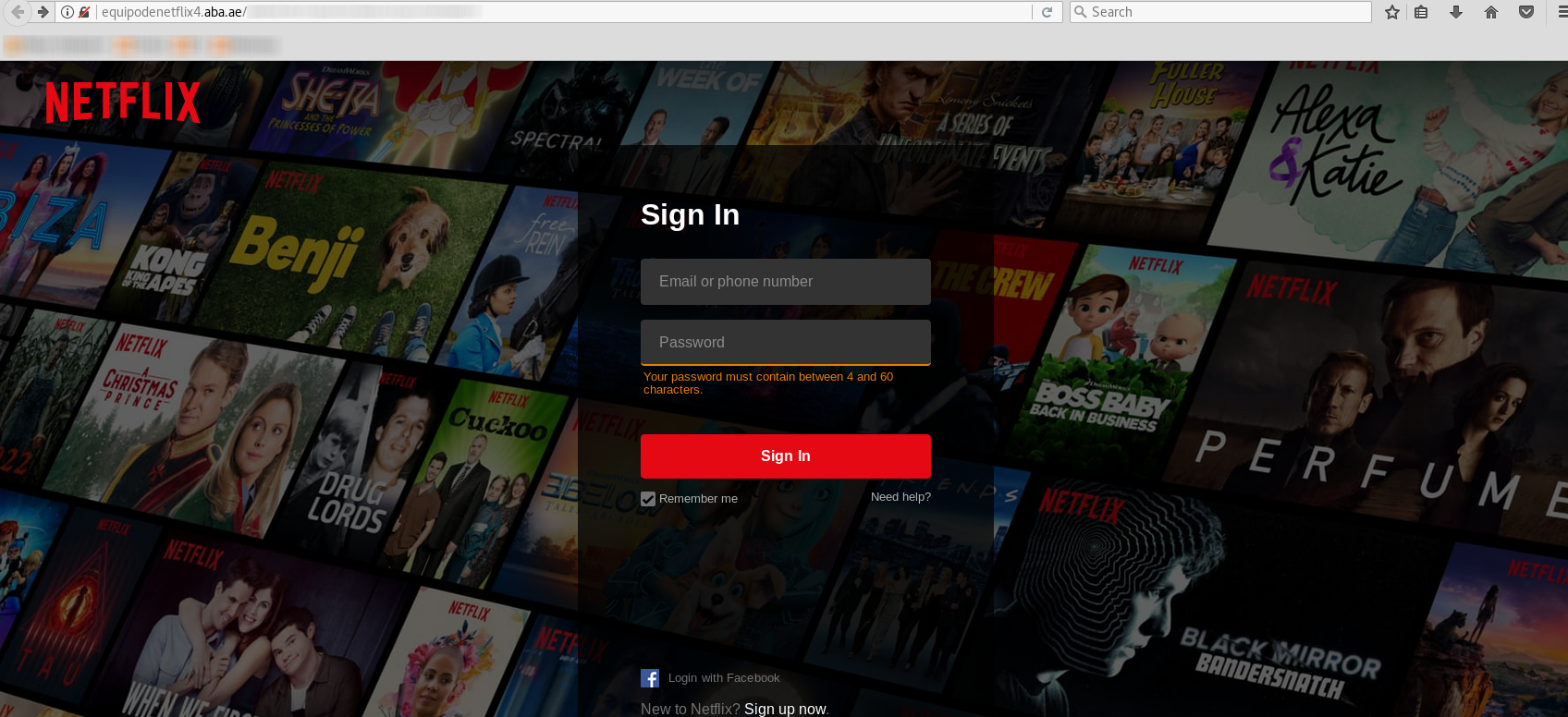

Luego, se ingresa a un dominio que hace referencia a un supuesto equipo de Netflix, donde se nota que el servidor corresponde a un servicio de hosting gratuito de Emiratos Árabes. La pantalla con la que el usuario se encontrara es la siguiente:

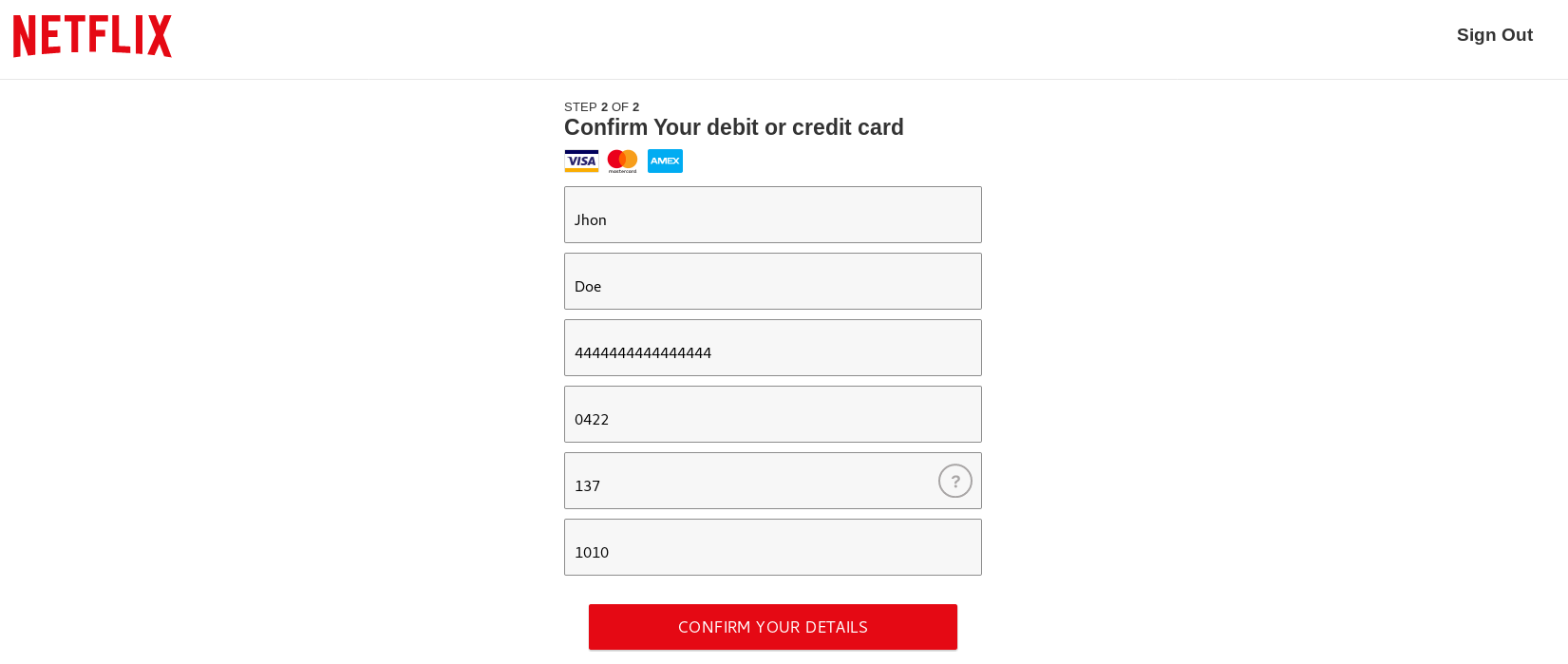

La pantalla copia a la perfección el sitio original y tiene como particular que ante el ingreso de cualquier usuario y clave, no se produce ningún tipo de verificación de credenciales sino que lleva el intento de robo de datos un paso más allá, solicitando el ingreso de los datos de la tarjeta de crédito asociada a la cuenta.

Nuevamente no verifica los datos ingresados, solamente se valida que cumpla con el requisito de longitud en algunos campos. Luego de dar la información solicitada, el sitio finalmente rediccionará al usuario al portal original de Netflix, habiendo logrado el cometido del robo de credenciales de acceso y los datos de pago de la cuenta.

“En un análisis un poco más exhaustivo no se pudo verificar que se realizaran segundas acciones como la descarga de algún malware, o la ejecución de algún código adicional que afectara los recursos de la máquina, con lo que se puede interpretar que se trata de una campaña que busca únicamente el robo de información personal, presumiblemente para vender en el mercado negro (la venta de los datos de una tarjeta de crédito activa ronda los 45 U$D en la Dark Web) , o bien para utilizar en otros ataques dirigidos.”, comentó Camilo Gutierrez, Jefe del Laboratorio de ESET Latinoamérica.

Para evitar caer en este tipo de engaños, desde el Laboratorio de Investigación de ESET Latinoamérica se aconseja:

- Evitar acceder a enlaces que llegan inesperadamente por correo electrónico, u otros medios.

- Verificar el remitente del mismo y que este coincida que con el servicio al que hace referencia.

- Contar con protecciones de seguridad en el dispositivo que puedan hacer de barrera ante estos casos, como el ESET Mobile Security si se utilizan dispositivos móviles o ESET Internet Security para dispositivos de escritorio.

- En el caso de sospechar sobre la veracidad del mensaje, se recomienda acceder a la misma de manera tradicional y verificar ahí si todo está correcto, o eventualmente realizar un cambio de credenciales.

ESET presentó #quenotepase, con información útil y tips para evitar que situaciones cotidianas afecten la privacidad en línea. Para más información se recomienda la lectura de la guía para evitar engaños en internet.

![[Nota de Prensa] ¿Qué tienen en común el malware y los mosquitos? Más de lo que usted creería.](https://www.perusmart.com/wp-content/uploads/2014/03/Seguridad-Informática-Optical-Networks-foto-1-700x525.jpg)