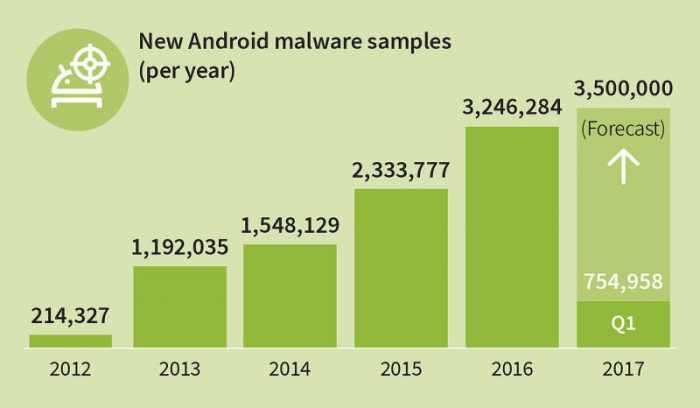

La gran ventaja de Android frente a iOS es también es su principal desventaja. La libertad que ofrece el sistema de Google lo hace más vulnerable a pesar de sus esfuerzos y es que bajo la filosofía de la empresa, ellos no pueden restringir el uso que le dan sus usuarios al sistema operativo.

La mayoría de vulnerabilidades que existen en Android no te infectan por leer un texto o abrir un correo, sino por ingresar a un enlace o descargar archivos de páginas donde no debías y ahora aparece un malware que no puede eliminarse.

Symantec y MalwareBytesLabs detectaron hace algunos meses a xHelper, un malware que tiene siete meses de vida y que al día de hoy ya infectó a 45 mil smartphones. No parece nada grave por la enorme cantidad de usuarios de Android al día de hoy pero sí lo es.

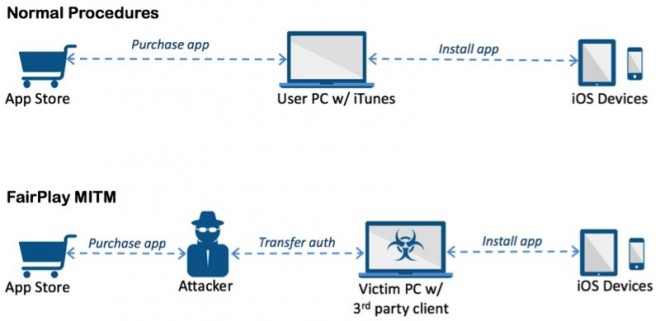

xHelper es un troyano, de ese mismo programa que te cuidabas años atrás, y que cada vez se hacen más fuertes por las descargas en Android. El malware se está distribuyendo en páginas donde puedes descargar aplicaciones de forma ilegal.

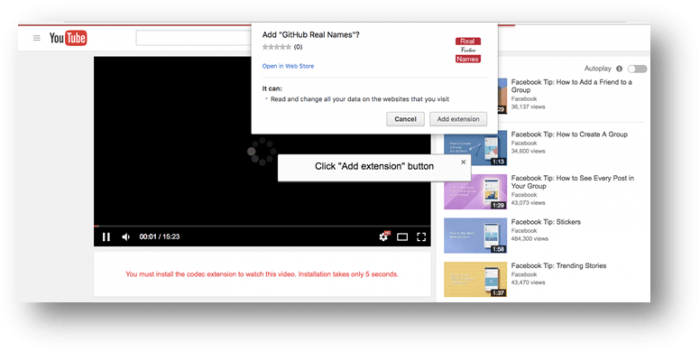

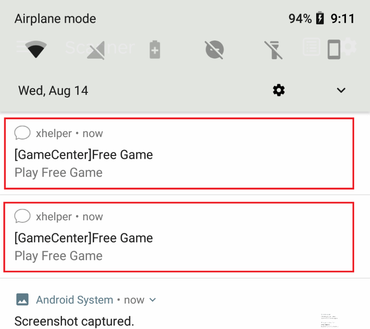

Una vez intentas descargar uno de los archivos alojados en una de estas webs, xHelper se instala en vez del que buscabas y empieza a mostrar spam a través de notificaciones y anuncios emergentes, los cuales «invitan» al usuario a descargar otras aplicaciones como juegos online.

Y es aquí donde viene la respuesta. Todo apunta a que este malware ha sido creado por desarrolladores con el fin de generar ingresos en varios juegos.

Los creadores detrás de xHelper han pensado en todo y esta llega en dos variantes: semi-stealth y full-stealth. La app una vez instalada se auto-concede todos los permisos necesarios para no poder eliminarse del almacenamiento de nuestro equipo.

Así mismo nunca muestra un icono de aplicación o acceso directo, por lo que la mayoría de usuarios no puede eliminarla fácilmente, salvo cuando empieza a mostrar notificaciones con publicidad (semi-stealth).

Este malware está diseñado para funcionar como un servicio y se activa en diferentes situaciones, a la hora de abrir el navegador o conectar tu dispositivo. Y no, no puede ser eliminada pues una vez desinstalas la app con la que viene xHelper, el malware sigue instalado.

Por ejemplo: si eliminas el servicio, xHelper volverá. Si haces un reinicio de fábrica, volverá y eso es lo terrible. Si decides pausarlo manualmente, se reiniciará y volverá a iniciar.

Si bien hasta ahora está mostrando únicamente publicidad y notificaciones emergentes, los investigadores de Symantec mencionan que la app se sincroniza con un servidor remoto porque tarde o temprano empezará a robar información de sus afectados, como contraseñas y datos de tarjetas de crédito.

Symantec, medio especializado en seguridad, aún no puede descifrar cómo funciona el mecanismo de la app para volver a aparecer luego de un reinicio de fábrica.

Lo que se recomienda es no descargar aplicaciones de APK fuera del Play Store.

Fuente: Symantec & MalwareBytesLabs